Einleitung

Im Azure Virtual Desktop (AVD) Umfeld spielen stabile und vor allem schnelle Verbindungen zwischen dem Client und dem AVD Session Host eine wichtige Rolle. Nur so kann garantiert werden das der Endbenutzer auch ein gutes Benutzererlebnis mit dem Dienst hat und ohne irgendwelche Performance bedingten Einschränkungen auf AVD zugreifen kann.

Um den Unterschied des Verbindungsaufbaus mit und ohne RDP Shortpath besser zu verstehen, erkläre ich in diesem Artikel den generellen Verbindungsaufbau: AVD Azure Virtual Desktop – Verbindungsaufbau

Dieser Artikel bezieht sich auf die private Version von RDP Shortpath, damit sind private Netze gemeint, also alle Netzwerke, die innerhalb eines Unternehmens in Betrieb sind und somit nicht öffentlich zugänglich.

Die grundlegende Änderung an dem Transport ist der Wechsel von TCP zu UDP Verbindungen. Ein Überblick über TCP und UDP sowie die Unterschiede werden in diesem Artikel erklärt: TCP und UDP – die beiden Protokolle im Vergleich

Hauptvorteile von RDP Shortpath

- Die Übermittlung der Daten, also der Transport basiert auf der UDP Erweiterung URCP und ergänzt UDP um die Fähigkeit der aktiven Überwachung der Netzwerkbedingungen und optimiert so die Verbindungsnutzung. URC unterstützt die Anforderungen einer AVD RDP Verbindung in Sachen Latenz und Ausfallsicherheit. URC bietet die bestmögliche Verbindung durch das dynamische Erlernen von Netzwerkparametern und dem Regulieren der Verbindungsgeschwindigkeit.

- RDP Shortpath stellt eine direkte Verbindung zwischen AVD Client und Session Host her. Dies reduziert die Abhängigkeit zu den Azure Virtual Desktop Gateways und optimiert somit die Verbindungszuverlässigkeit und stellt dem Benutzer mehr Bandbreite zur Nutzung des Dienstes zur Verfügung.

- Durch den Verzicht auf zusätzliches Relaying über die Gateways wird die Roundtripzeit deutlich verbessert und unterstützt somit Anwendungen die Latenzempfindlich sind.

- RDP Shortpath unterstütz die Konfiguration eines QoS mit DCSP für RDP Verbindungen.

- RDP Shortpath erlaubt die Limitierung des ausgehenden Netzwerkverkehrs durch Drosselung einer AVD RDP Session.

Verbindungssicherheit

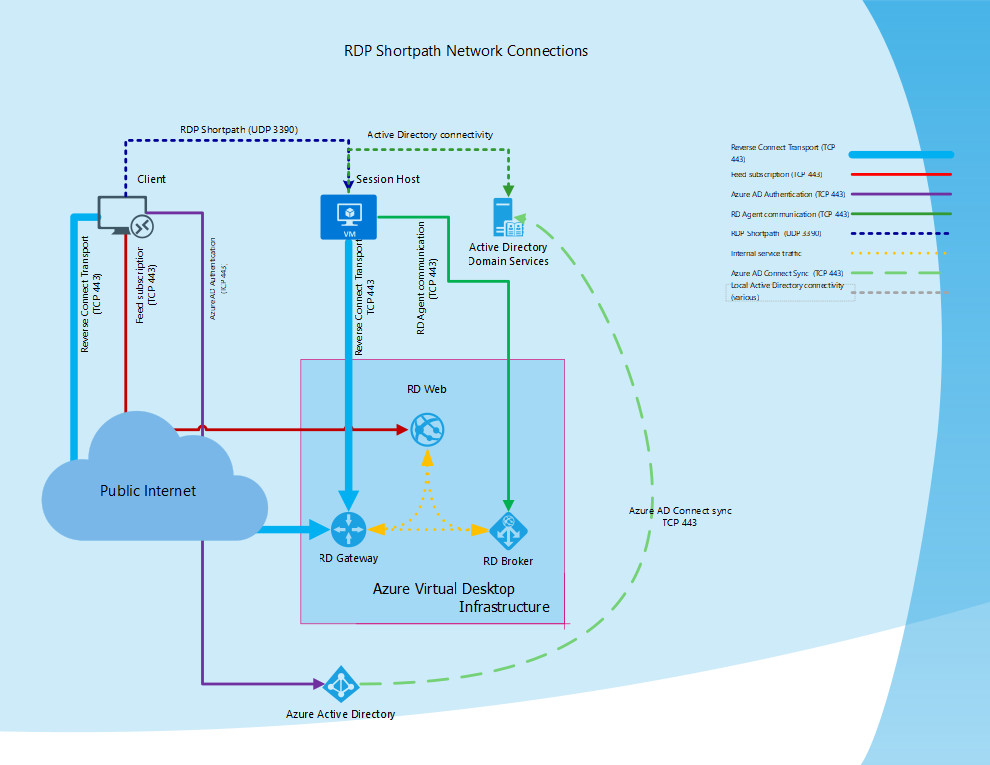

RDP Shortpath ergänzt die RDP Transportfunktionen. Es soll den Reverse Connection-Transport nicht ersetzen, sondern lediglich ergänzen. Die Azure Virtual Desktop-Infrastruktur verwaltet den anfänglich stattfindenden Session Aufbau / Vermittlung.

Die Umgebung wird nur den konfigurierten UDP für eingehenden Verkehr akzeptieren, der über den Reverse Verbindungstransport authentifiziert wird. Somit werden alle Verbindungsversuche, die nicht der Konfiguration entsprechen, ignoriert.

RDP Shortpath verwendet eine TLS-Verbindung zwischen Client und Session Host und nutzt dafür die Zertifikate des Session Hosts. Standardmässig wird das Zertifikat, das für die RDP-Verschlüsselung verwendet wird, vom Betriebssystem bei der Bereitstellung selbst generiert. Bei Bedarf können Kunden zentral verwaltete Zertifikate bereitstellen, die von der Unternehmenszertifizierungsstelle ausgestellt werden.

RDP Shortpath Verbindungsaufbau

Nach der Einrichtung des Reverse Verbindungstransports starten Client und Session Host die RDP-Verbindung und handeln die Mehrfachtransportfunktionen aus.

- Der Session Host in Azure sendet die Liste der privaten und öffentlichen IPv4- und IPv6-Adressen an den Client.

- Der Client startet einen Hintergrundprozess, um parallel einen UDP-basierten Transport direkt zum Session Host in Azure einzurichten.

- Während der Client die angegebenen IP-Adressen prüft, setzt er die Verbindungsherstellung über den Reverse Verbindungstransport fort, um jegliche Verzögerung in der Benutzerverbindung zu vermeiden.

- Wenn der Client über eine direkte Sichtverbindung zum Session Host verfügt, stellt der Client eine sichere TLS-Verbindung mit dem Session Host her.

- Nach dem Einrichten des Shortpath Transports verschiebt RDP alle dynamischen virtuellen Kanäle einschliesslich Remotegrafik, Eingabe und Geräteumleitung, zum neuen Transport.

Das folgende Diagramm bietet eine Übersicht über den Verbindungsaufbau zwischen dem Client des Benutzers und dem Session Host mit RDP Shortpath.

Anforderungen an RDP Shortpath

Zur Unterstützung von RDP Shortpath braucht der Azure Virtual Desktop-Client eine direkte Sichtverbindung zum Session Host.

Eine direkte Sichtverbindung bedeutet, dass der Client eine direkte Verbindung mit dem Session Host herstellen kann, ohne durch Firewalls blockiert zu werden.

Eine direkte Sichtverbindung können Sie über eine der folgenden Technologien herstellen:

- Stelle sicher, dass auf den Client entweder Windows 11, Windows 10 oder Windows 7 ausgeführt wird und dass der Windows Desktop-Client installiert ist. Clients ohne Windows werden derzeit nicht unterstützt.

- Verwende ein privates ExpressRoute-Peering.

- Verwende ein Site-to-Site-VPN (IPsec-basiert).

- Verwende ein Point-to-Site-VPN (IPsec-basiert).

- Verwende eine Zuweisung einer öffentlichen IP-Adresse an den Session Host (nicht empfohlen)

Falls du kein IPsec basiertes VPN nutzt, wird ein UDP basiertes VPN empfohlen.

Obwohl die meisten TCP-basierten VPN-Lösungen (Transmission Control Protocol) geschachteltes UDP unterstützen, führen sie zu einem Overhead durch die TCP Kontrollmechanismen, was die RDP-Leistung herabsetzt.

RDP Shortpath über Registry aktivieren

Das anschliessende kleine PowerShell Script muss auf jedem Session Host ausgeführt werden auf dem RDP Shortpath aktiviert werden soll. Nach dem Ausführen, den Session Host neu starten um die Einstellung zu aktivieren.

Für UDP wird der Port 3390 gesetzt, was dem Standard von RDP Shortpath entspricht.

RDP Shortpath über GPO aktivieren

In grösseren Umgebungen macht es Sinn dies via Group Policies zu aktivieren. Mit der GPO kann die Funktionalität auch einfach an und abgeschaltet werden, bei der Registry Variante muss für die Deaktivierung dafür gesorgt werden, dass der Registry Key wieder entfernt wird.

- Hierfür das GPO Template für RDP Shortpath bei Microsoft herunterladen und zwar hier: GPO Shortpath

- Das Template auf einem Domain Controller, idealerweise in den vorhandenen Central Store kopieren

- Anschliessend eine Computer Richtlinie erstellen und RDP Shortpath aktivieren:

Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Azure Virtual Desktop - Session Hosts neu starten um die Einstellung zu aktivieren

Windows Firewall über Registry auf Session Hosts anpassen

Für RDP Shortpath muss der Port 3390 auf der Firewall für eingehende Verbindungen geöffnet werden, was wiederum auch über Registry gemacht werden kann:

Windows Firewall über GPO anpassen

Hierfür kann die Computerpolicy der Session Hosts angepasst werden.

Navigiere zu:

Computer Configuration > Policies > Windows Settings > Security Settings > Windows Firewall with Advanced Security > Windows Firewall with Advanced Security – LDAP://cn={GUID},cn=….

und erstelle da eine Inbound Rule auf Port 3390 für RDP Shortpath.

Azure NSG

Solltest du an den Session Hosts eine Network Security Group (NSG) angehängt haben, so müsste auch da der Port 3390 eingehend geöffnet werden.

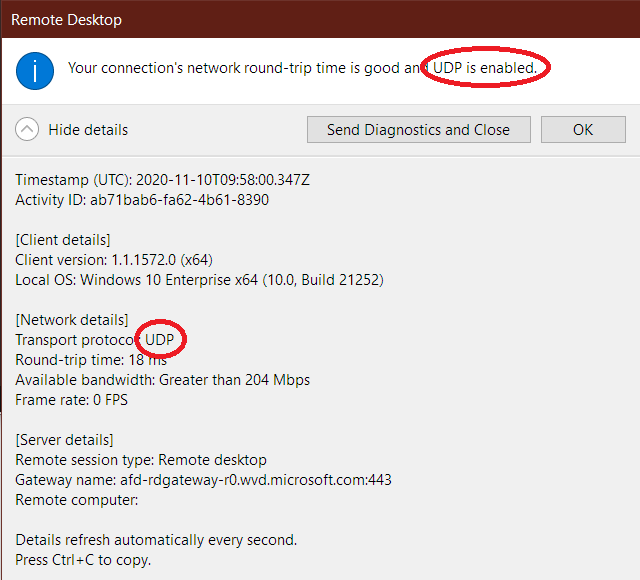

RDP Shortpath Aktivierung prüfen

Ob RDP Shortpath aktiviert ist und auch funktioniert kann wie folgt überprüft werden:

Öffne das Dialogfeld „Verbindungsinformationen“, indem du auf der Verbindungssymbolleiste im oberen Bildschirmbereich auf das Antennensymbol klickst, wie im folgenden Screenshot abgebildet:

Ähnliche Artikel

Switch Embedded Teaming – SET mit PowerShell – Teil 1

SETIn diesem Artikel möchte ich über das Switch Embedded Teaming oder den SET schreiben.Prinzipiell ist zu sagen, dass wenn du weder Hyper-V noch S2D einsetzt, das SET nicht wirklich…

Weiterlesen »

Switch Embedded Teaming – SET mit PowerShell – Teil 2

Wir befassen uns mit dem SET SwitchIn diesem Beispiel haben einen Hyper-V Server indem aktuell 2 LAN Adapter stecken. Diese tragen den Namen LAN 1 &…

Weiterlesen »